Malware für Android-Stufen klaut Kreditkartendaten mittels innovativer Taktik

Ein neuartiges Malware hat sich auf Android-Geräten ausgebreitet und führt zu einer massiven Bedrohung für die Kreditkartendaten von Nutzern. Durch die Verwendung einer innovativen Taktik gelingt es dem Malware, sich auf den Geräten zu verstecken und unbemerkt Kreditkartendaten zu stehlen. Die Spezialisten warnen vor einer möglichen Katastrophe, wenn nicht schnell gehandelt wird. Die Frage stellt sich, wie es dem Malware gelingt, die Sicherheitsmaßnahmen von Android zu umgehen und wie die Nutzer sich vor diesem Angriff schützen können.

Neuer Android-Malware-Angriff: Kreditkartendaten über NFC-Schnittstelle gehackt

Die Cyberkriminellen suchen ständig nach neuen Methoden, um die Nutzer zu täuschen, und einige bisher wenig bekannte Methoden beginnen zu verbreiten. Jetzt haben Forscher von ESET ein Android-Malware entdeckt, das in der Lage ist, Kreditkartendaten zu stehlen, indem es einen NFC-Leser eines infizierten Geräts verwendet und die Daten an die Angreifer sendet.

NGate-Malware: Kriminelle nutzen Android-Geräte, um Kreditkartendaten zu klauen

Das Malware wird als NGate bezeichnet, weil es NFCGate einbindet, ein Open-Source-Tool zum Erfassen, Analysieren oder Ändern des NFC-Verkehrs. Es handelt sich um ein neues Angriffsszenario für Android und ist das erste Mal, dass wir ein Android-Malware mit dieser Fähigkeit sehen, sagte der ESET-Forscher Lukas Stefanko. Das NGate-Malware kann NFC-Daten von der Karte der Opfer über ein kompromittiertes Gerät an das Smartphone eines Angreifers senden, der dann die Karte emulieren und Geld von einem Geldautomaten abheben kann.

Das Malware kann ursprünglich durch Phishing-Kampagnen installiert werden, die die Opfer täuschen, um es von betrügerischen Domains herunterzuladen, die sich als Banken oder offizielle Anwendungen ausgeben. Einige dieser Anwendungen stellten sich als Progressive Web Apps dar, die auf Android- und iOS-Geräten installiert werden können.

Der Hintermann wurde bereits im März festgenommen

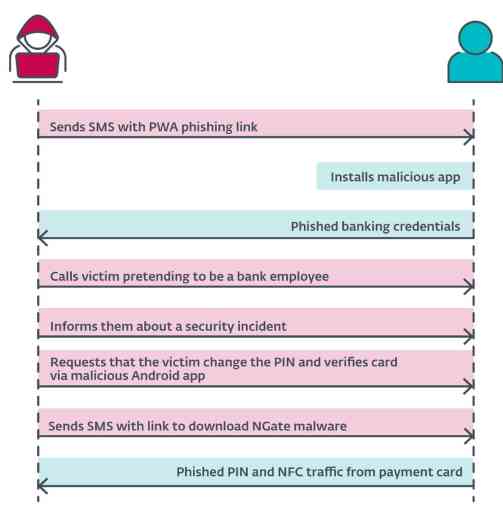

Es scheint, dass der Hintermann der Betrug bereits im März festgenommen wurde. ESET hat enthüllt, dass der Angriffsszenario begann, als die Angreifer den Opfern SMS-Nachrichten über eine Steuererklärung schickten, die einen Link zu einer Phishing-Website enthielten, die sich als Bank ausgab. Es ist wahrscheinlich, dass diese Links zu bösartigen PWA führten. Sobald die Opfer die Anwendung installierten und ihre Anmeldedaten eingaben, erhielten die Angreifer Zugriff auf das Opferkonto.

Dann riefen die Angreifer die Opfer an, gab sich als Angestellte der Bank aus, und informierten sie, dass ihr Konto kompromittiert worden sei, wahrscheinlich aufgrund der vorherigen SMS-Nachricht. Der Angreifer sagte die Wahrheit: Das Opferkonto war tatsächlich kompromittiert, aber diese Wahrheit führte zu einer anderen Lüge.

Das Opfer wird getäuscht

Um ihre Gelder zu schützen, wurden die Opfer gebeten, ihr PIN zu ändern und ihre Bankkarte über eine mobile Anwendung zu überprüfen (dem NGate-Malware). Ein Link zum Herunterladen von NGate wurde per SMS gesendet. Wir vermuten, dass die Opfer innerhalb der NGate-Anwendung ihren alten PIN eingingaben, um einen neuen zu erstellen, und ihre Karte auf der Rückseite ihres Smartphones platzierten, um den Änderungen zu überprüfen oder anzuwenden.

Die Konsequenzen

Da der Angreifer bereits Zugriff auf das kompromittierte Konto hatte, konnte er die Abhebungslimits ändern. Wenn die NFC-Übertragungsmethode nicht funktionierte, konnte er einfach die Gelder auf ein anderes Konto überweisen. Der Einsatz von NGate ermöglicht es dem Angreifer jedoch, auf die Opfergelder zuzugreifen, ohne Spuren zu hinterlassen, die zu seinem eigenen Bankkonto führen.

Die Forscher warnen, dass dieser Angriffstyp in anderen Szenarien eingesetzt werden könnte, wie z.B. das Klonen von intelligenten Karten, die für andere Zwecke verwendet werden. Dieses Klonen könnte in Situationen auftreten, in denen der Angreifer physischen Zugriff auf eine Karte hat oder eine Karte kurzeitig in Taschen, Geldbörsen, Rucksäcken oder Handyhüllen lesen kann.

Schreibe einen Kommentar