Neuer Android-Malware klaut Kreditkartendaten mittels innovativer Taktik

Ein neuer Android-Malware hat die Sicherheitsforschung aufgeschreckt, da er in der Lage ist, Kreditkartendaten von Benutzern zu stehlen. Die Besonderheit dieser Malware liegt in ihrer innovativen Taktik, mit der sie die Opfer täuscht. Statt wie üblich Phishing-Methoden oder Keylogger zu verwenden, um an die sensiblen Daten zu gelangen, nutzt der Malware eine komplexe Methode, die selbst erfahrene Benutzer täuschen kann. Die Sicherheitsforscher warnen vor einer möglichen Massenverbreitung dieser Malware und empfehlen, sofortige Schutzmaßnahmen zu ergreifen, um die eigenen Geräte und Daten zu schützen.

Neuer Android-Malware klaut Kreditkartendaten mittels innovativer Taktik

Die Cyberkriminellen suchen ständig nach neuen Methoden, um Benutzer zu betrügen, und einige, die bisher selten gesehen wurden, beginnen zu proliferieren. Jetzt haben Forscher von ESET einen Android-Malware entdeckt, der in der Lage ist, Kreditkartendaten zu stehlen, indem er einen NFC-Leser eines infizierten Geräts verwendet und die Daten an die Angreifer sendet.

NGate-Malware: Klonen von Kreditkarten auf Android-Geräten entdeckt

Das Malware, das als NGate bezeichnet wird, weil es NFCGate, ein Open-Source-Tool zur Erfassung, Analyse oder Manipulation von NFC-Verkehr, enthält. Dies ermöglicht es, die Kreditkarte zu klonen, so dass sie an Geldautomaten oder Point-of-Sale-Terminals verwendet werden kann.

Ein neues Angriffsszenario für Android

„Es handelt sich um ein neues Angriffsszenario für Android, und es ist das erste Mal, dass wir sehen, dass ein Malware für Android mit dieser Fähigkeit verwendet wird“, erklärte der ESET-Forscher Lukas Stefanko. „Das NGate-Malware kann NFC-Daten von der Kreditkarte des Opfers über ein kompromittiertes Gerät an das Smartphone eines Angreifers senden, der dann die Karte emulieren und Geld von einem Geldautomaten abheben kann.“

Das Malware kann ursprünglich durch Phishing-Kampagnen installiert werden, indem die Opfer dazu gebracht werden, es von betrügerischen Domains herunterzuladen, die sich als Banken oder offizielle Anwendungen ausgeben. Einige dieser Anwendungen präsentierten sich als Progressive Web Apps, die auf Android- und iOS-Geräten installiert werden können.

Es scheint, dass der verantwortliche Betrüger bereits im März festgenommen wurde.

Das Angriffsszenario

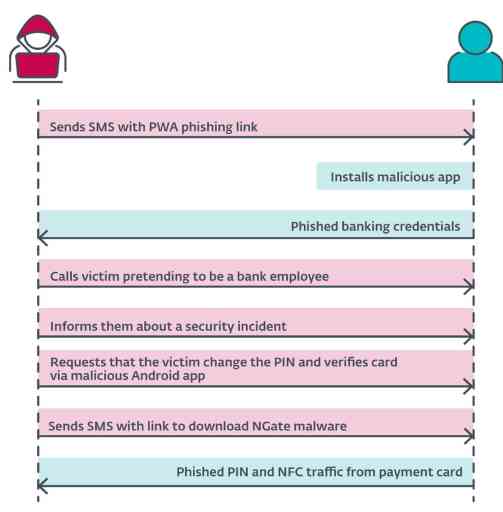

Das Angriffsszenario begann mit den Angreifern, die SMS-Nachrichten an potenzielle Opfer über eine Steuererklärung sendeten, einschließlich eines Links zu einer Phishing-Website, die sich als Bank ausgab. Es ist wahrscheinlich, dass diese Links zu bösartigen PWA führten. Sobald das Opfer die Anwendung installiert und seine Anmeldedaten eingegeben hatte, erhielt der Angreifer Zugriff auf das Opferkonto. Dann rief der Angreifer das Opfer an, gab sich als Bankmitarbeiter aus und informierte es, dass sein Konto kompromittiert worden sei, wahrscheinlich wegen der vorherigen SMS-Nachricht. Der Angreifer sagte die Wahrheit: Das Opferkonto war kompromittiert, aber diese Wahrheit führte zu einer anderen Lüge.

Um „Ihre Gelder zu schützen“, wurde das Opfer aufgefordert, sein PIN zu ändern und seine Kreditkarte über eine mobile Anwendung zu verifizieren (dem NGate-Malware). Ein Link zur Herunterladung von NGate wurde per SMS gesendet. Wir vermuten, dass die Opfer innerhalb der NGate-Anwendung ihren vorherigen PIN eingegeben haben, um einen neuen zu erstellen, und ihre Kreditkarte auf der Rückseite ihres Smartphones platzierten, um die Änderung zu überprüfen oder anzuwenden.

Da der Angreifer bereits Zugriff auf das kompromittierte Konto hatte, konnte er die Abhebegrenze ändern. Wenn die NFC-Übertragungsmethode nicht funktioniert hat, konnte er einfach die Gelder auf ein anderes Konto überweisen. Der Einsatz von NGate ermöglicht es dem Angreifer jedoch, auf die Gelder des Opfers zuzugreifen, ohne Spuren zu hinterlassen, die zu seinem eigenen Bankkonto führen.

Zukünftige Angriffsszenarien

Die Forscher warnen, dass dieser Typ von Angriffen in anderen Szenarien verwendet werden könnte, wie zum Beispiel das Klonen von intelligenten Karten, die für andere Zwecke verwendet werden. Diese Klonierung könnte in Situationen auftreten, in denen der Angreifer physischen Zugriff auf eine Karte hat oder sie kurzzeitig in Brieftaschen, Rucksäcken oder Handyhüllen lesen kann.

Schreibe einen Kommentar